鹿児島でも猛威を振るったEmotet(エモテット)ですが、どうも6月ごろ新手口が確認されたあと、しばらくなりを潜めていましたが、また11月に出現し始めたようなので、注意です。

前のEmotet関連記事

https://www.kagomaga.jp/?p=288

Emotet(エモテット)ってなんだっけ

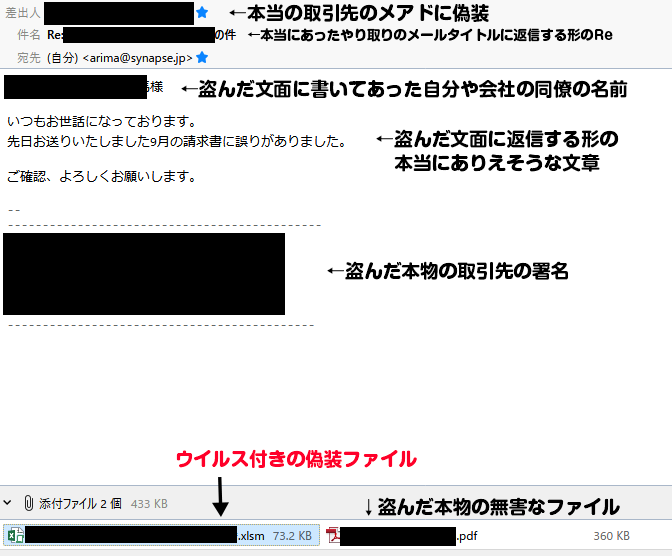

Emotet(エモテット)は不正なプログラムの一種で、感染したパソコンからは、個人情報、特にメールのやり取りの文面、アドレス帳、ブラウザの認証などが流出します。

抜かれたメールの文面などを利用され、さらに拡散の種にされます。

また、メールの認証情報も盗まれるので、勝手にメールをばらまかれたり、またメールの盗み見をされたりもします。

それだけでなく、「Emotet(エモテット)」は他の悪質なマルウェアをダウンロード・実行しようとするのでモノによってはさらに様々な個人情報が抜かれる可能性が出てきます。

また、社内の同じネットワーク上にあるPCへの感染を試みようともしてきますので、社内・社外ともに攻撃してしまう可能性があります。

その他、ランサムウェアをとしても活動し、感染した端末のデータを使用不能にするものもあるようです。

抜かれたメールの文章を再利用される=実際に存在したやりとりをもとにされるので、非常に「ありそうな」文章が「知り合い」から送られてくることになり、大変大変流行しました。

これまでの手口

メールに添付されたWord / Excel / pdfなどの添付ファイル内に仕込まれているのが主流でした。WordやExcelファイルを開くとマクロを実行させようとしてきます。ダイアログに従って「実行する」や「はい」をクリックしてしまうと感染するという寸法です。その他、オーソドックスに文中URL、pdfリーダーに見せかけた偽プログラム、zipも確認されていました。

6月に確認された手口

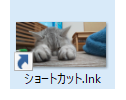

6月になると、「lnk添付型」が確認されるようになりました。

lnkはいわゆるショートカットで、不用意に開くと別途添付されているzipファイルが展開され…という流れです。

しかも盗まれるデータの範囲も拡大し、ブラウザに保存されたクレジットカード情報が窃取されるケースも出てきましたと警察庁から発表がありました。

警察庁「Emotetの解析結果について」

https://www.npa.go.jp/cyberpolice/important/2020/202012111.html

11月に確認された手口

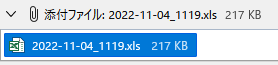

Emotet騒動を受けてかどうかは定かではありませんが、2022年4月にMicrosoftはネット上やメールソフト等でダウンロードしてきたいわゆる「信頼できない」WordやExcelのファイルのマクロを標準で無効にすることを発表。これで(Emotetに限らず)マクロに仕込まれたウイルスは減っていく…と思われましたが2022年11月、またWordやExcelを直接送ってくるタイプが確認されました。

Microsoftからのアップデートで「信頼できない」Word・Excelのファイルのマクロはデフォルトで無効になっているから安心…と思いきや今月出てきたタイプは、平たく解説するとWord・Excelが「これは信頼できないマクロだな」と判別している部分をなんやかんやして「信頼できるマクロ」と認識させ、マクロを実行できるようにする…というタイプ。

このなんやかんやの部分が、ファイルを開いた人に色々指示する内容(このファイルを〇〇のフォルダにコピーしろetc)なので、さすがにあやしさMAXの力業ではありますが、もたらす被害は甚大のため、念のため注意喚起とさせていただきます。

JPCERT「マルウェアEmotetの感染再拡大に関する注意喚起」

https://www.jpcert.or.jp/at/2022/at220006.html

一番の対策

最新の手口は本当に力業なんですが、これを画面の表示に従ってしまうと「自分でウイルスファイルをパソコンに招き入れ、実行した」という構図になるのでせっかくのセキュリティが働かない可能性もある…というパソコンの脆弱性というより使用する人間の心理に付け入るいやらしい手口でもあります。

Emotet一番の対策は、「あやしい添付ファイルは開かないこと」。

定期的に流行しますので、ご注意ください。(あとこれを読んだ企業の皆さまは、社内でも注意喚起してみてくださいね)